-

玉溪网络安全信息资产保护原则

信息资产面临着多元化的威胁。网络攻击是较为突出的风险之一,利用系统漏洞、恶意软件等手段,试图非法获取信息资产。例如,通过SQL注入攻击,可以入侵数据库,窃取其中存储的大量敏感信息。内部人员...

查看详细 -

大连硬盘数据恢复价格

服务质量和售后保障自行恢复:自行恢复数据通常没有售后保障,一旦恢复失败或数据进一步损坏,个人可能无法获得有效的帮助和支持。专业服务:专业服务机构通常提供整体的售后服务和保障。如果恢复失败或数据进一...

查看详细 -

杭州 手机数据恢复实例

对于老旧或不再支持的存储设备,进行数据恢复可能会面临一些特殊的挑战。以下是一些建议的步骤和方法,以尽可能地恢复数据: 一、评估设备状况检查设备物理状态:仔细观察存储设备是否有物理损坏,如裂痕...

查看详细 -

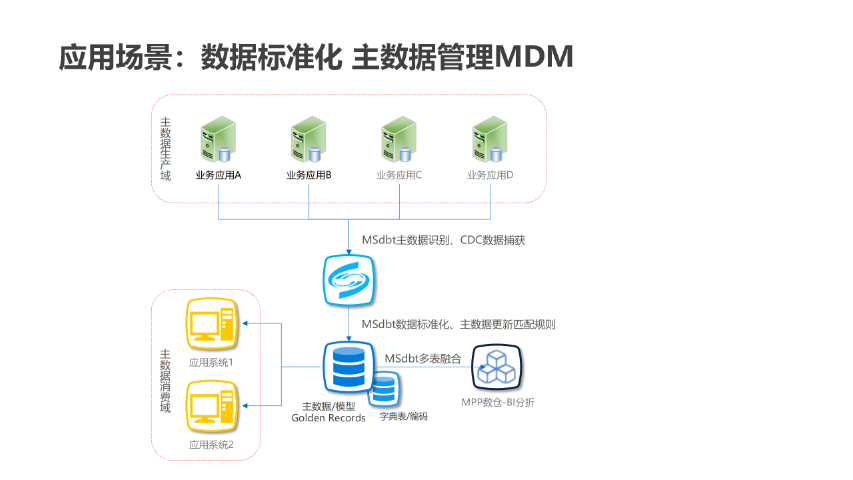

朔州企业数据安全技术服务价格

数据存储加密:对存储在服务器、数据库和存储设备中的数据进行加密。使用高级加密标准(AES)等强加密算法,确保数据在存储过程中即使物理介质被盗,也无法被非法获取。例如,云服务提供商对用户存储的数据...

查看详细 -

孝感 手机数据安全技术服务内容

灵活的技术选型适配客户环境:根据客户的技术环境和业务需求,选择合适的数据安全技术和产品。例如,对于采用云计算服务的客户,提供针对云环境的数据安全防护方案,如云访问安全代理(CASB)、云工作负载保...

查看详细 -

沈阳定制型数据安全技术服务服务商

建立安全策略和流程访问控制策略:实施严格的访问控制策略,根据员工的工作职责限制他们对敏感信息和关键系统的访问权限。例如,只有财务部门的人员可以访问公司的财务系统,其他部门的员工则无法访问。数据备份...

查看详细 -

扬州电脑数据恢复平台

在数据恢复之前和过程中,应避免任何可能对硬盘进行的写入操作。这包括停止使用丢失数据的硬盘、避免安装恢复软件到丢失数据的硬盘上、以及不要将恢复出来的数据写回到原硬盘上。这些措施都是为了防止潜在的数据...

查看详细 -

镇江服务器数据迁移

安全审计与合规:平台提供安全审计功能,记录迁移过程中的所有操作和活动日志。这些日志可以用于事后分析和合规审查,确保迁移过程符合相关法规和标准的要求。随着技术的不断发展和企业需求的不断变化,...

查看详细 -

上海硬盘数据恢复设备

在数据恢复之前和过程中,应避免任何可能对硬盘进行的写入操作。这包括停止使用丢失数据的硬盘、避免安装恢复软件到丢失数据的硬盘上、以及不要将恢复出来的数据写回到原硬盘上。这些措施都是为了防止潜在的数据...

查看详细 -

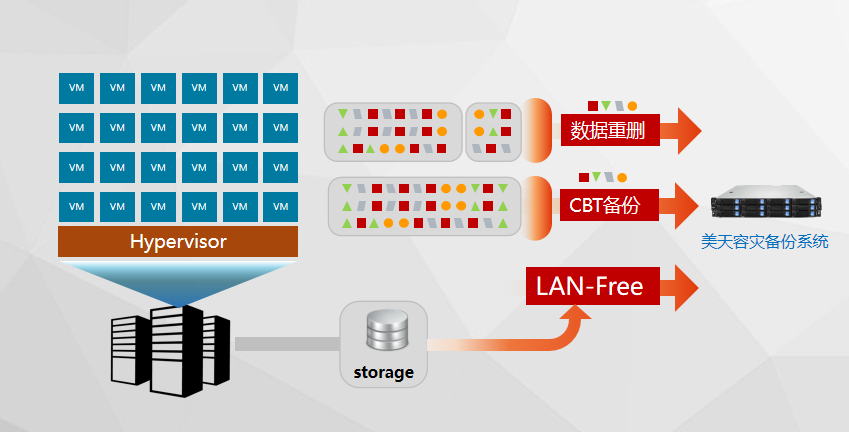

浙江服务器容灾备份一体机

在备份策略的实施过程中,数据的复制与同步是关键。通过局域网、广域网甚至专门的备份链路,将数据从生产环境复制到备份环境,确保备份数据与原始数据的一致性。这一过程中,数据压缩、加密、去重等技术...

查看详细 -

杭州智能数据恢复管理平台

选择合适的数据恢复工具和方法在选择数据恢复工具时,要查看其相关的用户评价和专业评测,了解其数据恢复的成功率和安全性。使用经过验证、口碑良好的数据恢复软件,如EaseUSDataRecoveryWi...

查看详细 -

衡阳软件数据安全技术服务等级

采用多因素身份验证技术,如密码、指纹识别、令牌等,进一步增强身份认证的安全性,防止非法用户入侵系统获取数据。网络安全防护:部署防火墙、入侵检测系统(IDS)、入侵防范系统(IPS)等网络安全设备和技术...

查看详细