-

无锡软件数据恢复服务商

不直接影响恢复概率:数据备份本身并不会改变从原始存储设备中恢复数据的物理或逻辑难度。因此,它不会直接影响数据恢复的概率。间接影响恢复策略:然而,数据备份可以影响数据恢复团队选择的恢复策略。知道有可靠备份后,团队可能会更倾向于使用备份数据进行恢复,而不是冒险...

11

2025/05 -

无锡个人数据恢复流程

数据恢复是指通过技术手段,将因各种原因丢失的数据从存储介质中提取出来的过程。其原理基于存储介质的数据存储机制。在硬盘等存储介质中,数据被存储在多个扇区中,当数据被删除或格式化时,这些扇区的标记会被改变,但实际上数据仍然存在于存储介质中。数据恢复服务就是通过...

11

2025/05 -

大连网络安全数据恢复方案

恢复后的文件格式:恢复的数据将保持其原有的格式,如.doc(文档)、.jpg(图片)、.mp4(视频)等。需要注意的是,恢复的数据可能不完整或存在损坏,这取决于数据在格式化后被覆盖的程度以及恢复过程中使用的工具和方法。 预防措施:定期备份重要数据是防止数据...

10

2025/05 -

厦门勒索病毒数据恢复措施

数据丢失的原因:存储介质损伤:如硬盘磁头损坏、电路板故障等。人员误操作:如误删除文件、格式化磁盘等。操作系统故障:如系统崩溃、病毒染上等。数据恢复的原理:当数据被删除或格式化时,文件系统会在索引或映射表中标记这些扇区或簇为“空闲”状态,但实际上数据仍然存在...

10

2025/05 -

徐州企业数据恢复价格

通过临时文件夹恢复:Windows操作系统会预设特定的临时文件存储区域,用于存放一系列临时文件。当某些文件被用户删除后,它们的副本有可能依然留存于这些临时文件夹之中。用户可以尝试在这些临时存储位置进行搜索,以期恢复已被删除的文件。寻求专业数据恢复服务:如果上述...

10

2025/05 -

湖州智能数据恢复关键措施

选择合适的数据恢复工具和方法在选择数据恢复工具时,要查看其相关的用户评价和专业评测,了解其数据恢复的成功率和安全性。使用经过验证、口碑良好的数据恢复软件,如EaseUSDataRecoveryWizard、Recuva等。这些软件通常具有强大的扫描和恢复能...

10

2025/05 -

鞍山企业数据安全技术服务一体机

灵活的技术选型适配客户环境:根据客户的技术环境和业务需求,选择合适的数据安全技术和产品。例如,对于采用云计算服务的客户,提供针对云环境的数据安全防护方案,如云访问安全代理(CASB)、云工作负载保护平台(CWPP)等;对于有移动办公需求的客户,提供移动设备...

09

2025/05 -

沈阳云端数据安全技术服务方案

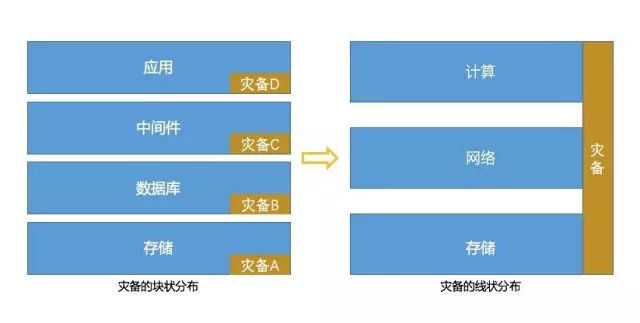

备份策略如何制定以平衡成本与安全性备份数据需要投入存储资源、网络带宽和人力成本。如果备份过于频繁或备份数据量过大,会增加企业的成本。但如果备份不足,又可能在数据丢失或损坏时无法有效恢复。不同类型和重要性的数据需要不同的备份策略。对于关键数据,可能需要实时备...

09

2025/05 -

常州服务器数据迁移

在数据迁移过程中,有时需要实现源系统和目标系统之间的数据同步,以确保两个系统之间的数据始终保持一致。数据迁移服务平台提供了数据同步功能,可以实时或定时地将源系统的数据同步到目标系统。此外,对于需要持续迁移的数据,平台还支持增量迁移,即只迁移源系统中...

09

2025/05 -

拉萨定制型信息资产保护措施

制定有效的访问控制策略,以确保只有授权人员能够访问敏感信息资产,涉及多个方面,包括用户权限管理、身份验证机制、权限分配等。以下是一些关键步骤和建议:一、明确访问控制原则较小权限原则:确保用户只拥有完成其工作所需的较小权限,以减少潜在的安全风险。需要知道原...

08

2025/05 -

大同虚拟机数据安全技术服务方案

透明文件加密处理:系统具备透明加密功能,能够自动对指定文件进行加密处理,保障文件在存储和传输过程中的安全性。即使文件被非法获取,也无法直接读取其内容。严格访问权限控制:通过严格的访问控制和权限管理,系统确保只有授权用户能够访问敏感数据。根据用户的角色、职责等因...

08

2025/05 -

宝鸡虚拟机信息资产保护实例

与业务部门密切合作,共同确定业务发展中的关键信息资产需求,例如新业务拓展所需的客户的数据收集与分析、产品研发所需的技术资料保护等。二、风险评估外部风险分析分析可能威胁信息资产安全的外部因素,如网络攻击(入侵、恶意软件、网络钓鱼等)、自然灾害(地震、洪水、火灾等...

07

2025/05

新闻中心