-

无锡一站式等保一体机有哪些

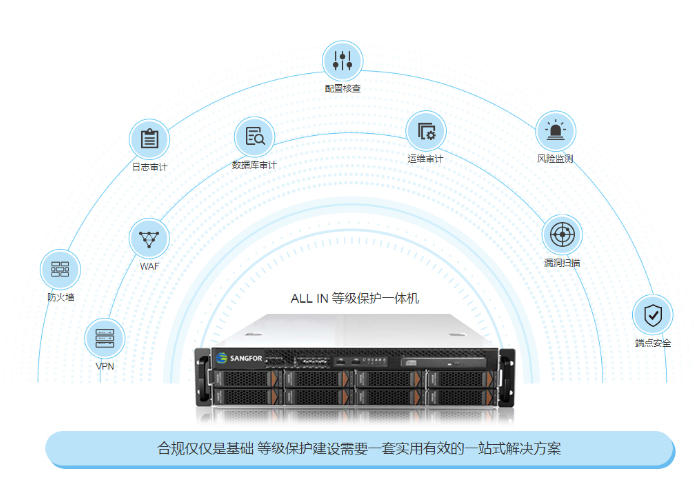

等保一体机在帮助企业实现合规性建设中发挥着不可替代的作用。 1. 快速实现等保合规 等保一体机集成了等保标准要求的所有安全功能,如防火墙、入侵防御、日志审计等,能够帮助企业快速实现等保合规。企业无需再购买多种安全设备,通过部署等保一体机即可满足等级保护的所有要求。 2. 降低整改成本和提高效率 传统的等保整改往往需要购买多种安全设备,...

查看详细 >>13 2025-04 -

杭州智能无线控制器什么价格

无线控制器的工作原理是通过无线通信技术将控制指令传输到被控制设备,从而实现对设备的远程控制。无线控制器通常由两部分组成:发送端和接收端。发送端负责将用户输入的指令转化为无线信号,并通过天线将信号发送出去。接收端则负责接收无线信号,并将其转化为设备可以理解的控制指令,从而实现对设备的控制。 无线控制器的优势在于其无需物理连接,可以实现远程...

查看详细 >>13 2025-04 -

无锡智能化无线控制器有哪些

无线控制器(Wireless Access Point Controller)是一种网络设备,用于集中控制和管理无线网络中的接入点(AP)。它通过下发配置、修改相关配置参数、射频智能管理、接入安全控制等手段,实现对无线网络的全方面管理和优化。无线控制器的工作原理主要基于无线信号发射器和接收器之间的通信。它通过一个或多个控制按钮和发射器发送...

查看详细 >>13 2025-04 -

上海等保一体机有哪些

随着信息技术的不断发展和应用,等保一体机也在不断演进和发展,呈现出以下几个发展趋势: 云化趋势:随着云计算的普及和应用,越来越多的企业将信息系统部署在云平台上。等保一体机也在向云化方向发展,提供云端部署和管理的解决方案,为企业提供更加灵活和便捷的安全保护服务。 自动化趋势:随着人工智能和自动化技术的发展,等保一体机也在向自动化方向发展...

查看详细 >>13 2025-04 -

湖州移动办公安全解决方案什么价格

随着云计算技术的普及和应用,未来的移动办公安全解决方案将更加云化。通过将安全服务部署在云端,企业可以更加便捷地管理和维护移动办公安全。同时,云端安全服务还可以提供更加灵活和可扩展的安全防护能力。未来的移动办公安全解决方案将更加集成化。通过与企业现有的IT系统(如OA系统、ERP系统等)进行无缝集成,解决方案可以更加多方面地保护企业的数据安...

查看详细 >>13 2025-04 -

温州信息化无线控制器包括什么

无线控制器还可以根据用户的习惯和需求,自动调整照明模式,提高能源利用效率。无线控制器还可以用于家庭娱乐系统。通过与音响、电视等设备的连接,无线控制器可以实现对家庭娱乐设备的智能控制。用户可以通过手机APP或遥控器,随时随地调整音量、切换频道和播放媒体内容,提供更加便捷和舒适的娱乐体验。同时,无线控制器还可以与智能家居系统进行联动,实现音乐...

查看详细 >>13 2025-04 -

苏州营销等保一体机有哪些

等保一体机的部署便捷性与维护成本低 等保一体机的另一大特点是其部署的便捷性和维护成本的低廉。相较于传统的安全解决方案,等保一体机通常是一台的设备,部署过程简单快捷,无需复杂的配置和调试。这一特点使得企业能够迅速响应信息安全需求,快速达到国家信息安全等级保护要求。 在维护成本方面,等保一体机同样表现出色。由于集成了多种安全功能,企业无需再...

查看详细 >>12 2025-04 -

常州智能等保一体机

在当今数字化时代,信息安全成为企业不可忽视的重要议题。等保一体机作为一种集成了多种安全技术的综合设备,其优势在于提供了高安全性与便捷的部署方式。 一、高安全性 等保一体机集1合了防火墙、入侵检测、反病毒和漏洞管理等多种安全技术,形成了一个多方位的安全防护体系。这些技术相互协作,能够有效抵御网络攻击、恶意代码和未经授权的访问,确保系统的...

查看详细 >>12 2025-04 -

上海一站式移动办公安全解决方案服务价格

企业应制定多方面的移动办公安全策略,明确安全目标、责任分工、工作流程和应急响应机制等内容。安全策略应涵盖身份认证、数据加密、设备管理、网络安全、应用安全等多个方面,确保移动办公环境的多方位安全。同时,企业还应定期评估安全策略的有效性,并根据评估结果进行及时调整和优化。 网络安全是移动办公安全的重要组成部分。企业应部署防火墙、入侵检测系...

查看详细 >>12 2025-04 -

南京提供移动办公安全解决方案有哪些

解决方案提供对移动设备的远程管理和监控能力,企业可以实时查看设备状态、应用安装情况,并设置安全策略,如禁止安装未授权应用、定期更新操作系统和安全补丁等。这有助于及时发现并应对潜在的安全威胁,确保设备始终处于佳安全状态。 面对突发事件,如设备丢失或被盗,移动办公安全解决方案能够快速启动应急响应流程,包括远程锁定设备、擦除敏感数据等,防止...

查看详细 >>12 2025-04 -

温州智能化企业数据安全解决方案

随着云计算的普及,越来越多的企业选择将业务和数据迁移到云端。然而,云环境也带来了新的安全挑战。以下是一套针对云环境的企业数据安全解决方案: 1. 云安全架构设计 安全区域划分:在云环境中合理划分安全区域,如DMZ(非区)、私有网络等,隔离敏感数据。 访问控制增强:利用云服务商提供的IAM(身份与访问管理)功能,实现细粒度的访问控制。 2...

查看详细 >>12 2025-04 -

湖州品牌企业数据安全解决方案价格行情

评估云服务提供商的安全性、合规性和数据保护能力,确保服务提供商能够遵循严格的安全标准和法规要求。 2. 加密数据上传与存储 在数据上传至云端之前进行加密处理,确保即使数据在云端被窃取,也无法被未授权人员直接读取。 利用云服务提供商提供的加密存储服务,进一步增强数据存储的安全性。 3. 访问控制与审计 实现云资源的细粒度访问控制,确保只...

查看详细 >>12 2025-04